Was bedeutet Immutability?

Immutability bezieht sich auf die Eigenschaft von Daten oder Objekten, die nach ihrer Erstellung nicht verändert werden können. Das bedeutet, dass ein einmal erstelltes Objekt oder eine Variable nicht mehr modifiziert werden kann.

Immutable Storage bezieht sich auf einen Typ von Speicher, in dem Daten nach dem Speichern nicht mehr geändert oder gelöscht werden können. Einmal abgelegte Daten sind fest und können nur gelesen oder, falls dies unterstützt wird, gelöscht werden. Dieses Konzept ist besonders in Datenarchivierung, Backup-Lösungen und speziellen Datenbankanwendungen relevant.

Die Bedeutung von Immutability in der Cybersicherheit

In der Cybersicherheit spielt Immutable Storage eine entscheidende Rolle, insbesondere wenn es darum geht, Datenintegrität, Datenschutz und Compliance-Anforderungen zu gewährleisten. Immutabler Speicher ist ein Schlüsselelement in modernen Sicherheitsstrategien, insbesondere in Umgebungen, die hohen Datenschutz- und Sicherheitsanforderungen unterliegen.

Hier sind einige der wichtigsten Aspekte der Bedeutung von Immutable Storage in der Cybersicherheit:

- Datenintegrität:

- Immutable Storage schützt vor unerwünschten oder böswilligen Änderungen an sensiblen Daten. Da einmal gespeicherte Daten nicht modifiziert werden können, können Anwender sicher sein, dass die Daten, auf die sie zugreifen, genau so sind, wie sie ursprünglich gespeichert wurden.

- Schutz vor Ransomware:

- Ransomware-Angriffe, bei denen Angreifer die Daten eines Opfers verschlüsseln und ein Lösegeld für deren Freigabe verlangen, können durch immutable Storage effektiv abgewehrt werden. Selbst wenn ein Angreifer Zugriff auf das System erhält, kann er die bereits gespeicherten Daten nicht ändern oder löschen.

- Compliance:

- In vielen Branchen und Ländern gibt es strenge Datenschutz- und Compliance-Anforderungen, die eine sichere und unveränderliche Speicherung von Daten erfordern. Immutable Storage hilft Unternehmen, diese Anforderungen zu erfüllen, indem er die Integrität und Sicherheit der gespeicherten Daten gewährleistet.

- Forensische Untersuchungen:

- Immutable Storage kann auch bei forensischen Untersuchungen von Cyberangriffen nützlich sein. Durch die unveränderliche Speicherung von Daten können Ermittler sicherstellen, dass die Beweiskette ununterbrochen und die Datenintegrität während der gesamten Untersuchung gewährleistet bleibt.

- Datenarchivierung:

- Für die Langzeitspeicherung und Archivierung von sensiblen Daten, z.B. in der Gesundheitsversorgung oder im Finanzsektor, ist immutable Storage unerlässlich. Er gewährleistet, dass archivierte Daten über lange Zeiträume hinweg sicher und unverändert bleiben.

- Erhöhte Sicherheit:

- Immutable Storage reduziert das Risiko von menschlichen Fehlern und Insider-Bedrohungen, da einmal gespeicherte Daten nicht durch Benutzer oder Administratoren verändert werden können.

Insgesamt spielt Immutable Storage eine zentrale Rolle in der modernen Cybersicherheit, indem es eine robuste und zuverlässige Lösung für die Speicherung sensibler und kritischer Daten bietet. Es ist ein entscheidendes Element in der Verteidigung gegen eine Vielzahl von Cyberbedrohungen und unterstützt Unternehmen dabei, die Integrität und Sicherheit ihrer Daten zu gewährleisten.

Welche Vorteile ergeben sich durch die Implementierung von Immutable Storage?

Die Implementierung von Immutable Storage bietet Unternehmen mehrere wichtige Vorteile, insbesondere im Bereich der Cybersicherheit, Datenintegrität und Compliance. Zusätzlich zu den schon erwähnten Aspekte der Cybersicherheit hier noch einige weitere Vorteile:

- Effiziente Datenarchivierung:

- Immutable Storage eignet sich hervorragend für die Langzeitspeicherung und Archivierung von sensiblen Daten. Er gewährleistet, dass die archivierten Daten sicher und unverändert bleiben, was für Unternehmen, die große Mengen an Archivdaten verwalten müssen, sehr vorteilhaft ist.

- Erhöhte Sicherheit gegen Insider-Bedrohungen:

- Da einmal gespeicherte Daten im unveränderlichen Speicher nicht geändert werden können, wird das Risiko von menschlichen Fehlern und Insider-Bedrohungen erheblich reduziert. Dies erhöht die Sicherheit der gespeicherten Daten und schützt vor unbeabsichtigten oder böswilligen internen Manipulationen.

- Einfache Datenversionierung:

- Immutable Storage ermöglicht oft eine einfache und effiziente Datenversionierung. Jede Änderung an den Daten führt zu einer neuen Version, wodurch ein vollständiger und unveränderlicher Verlauf der Daten erhalten bleibt. Dies kann besonders nützlich sein, um den Überblick über Datenänderungen zu behalten und bei Bedarf auf ältere Versionen zurückzugreifen.

- Reduzierte Kosten:

- Obwohl die Implementierung von Immutable Storage anfänglich mit Kosten verbunden sein kann, können Unternehmen langfristig Kosten sparen. Durch die Reduzierung von Datenverlusten, die Vermeidung von Ransomware-Angriffen und die Einhaltung von Compliance-Anforderungen können Unternehmen erhebliche finanzielle und rechtliche Risiken minimieren.

- Verbesserte Performance:

- Unveränderlicher Speicher kann auch die Performance verbessern, da die Daten nicht ständig aktualisiert oder überschrieben werden müssen. Dies kann zu schnelleren Speicher- und Abrufzeiten führen und die Effizienz der Datenspeicherung erhöhen.

Zusammengefasst bietet die Implementierung von Immutable Storage Unternehmen einen robusten und zuverlässigen Schutz für ihre sensiblen Daten, erhöht die Datenintegrität, unterstützt die Einhaltung von Compliance-Anforderungen und kann langfristig zu Kosteneinsparungen führen.

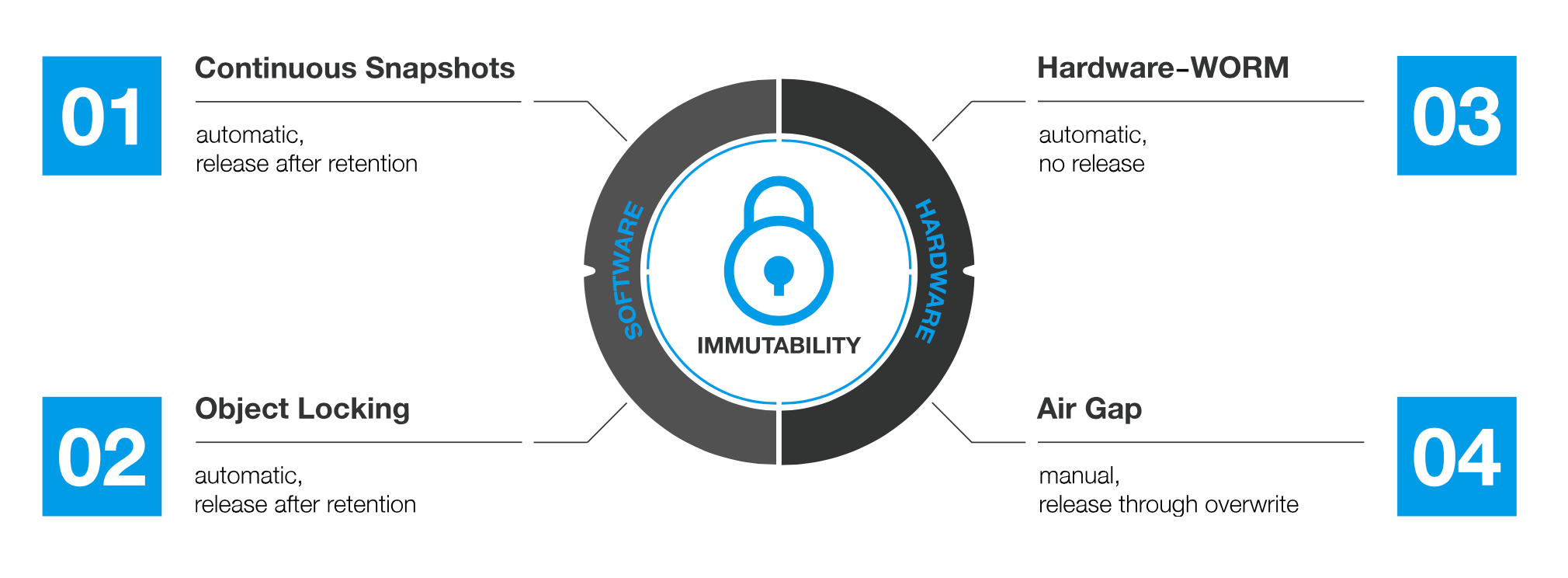

Mit welchen Methoden kann Immutability erreicht werden?

Wörtlich bedeutet Immutability die Unveränderlichkeit eines Objekts. Einmal erstellte Daten können weder verändert noch gelöscht werden. Dies muss jedoch nicht durch einen Low-Level-Schreibschutz erreicht werden, wie es z.B. bei echtem Hardware-WORM der Fall ist, sondern kann durch verschiedene Methoden erreicht werden. Allen Methoden gemeinsam ist: "Unveränderliche" Daten können von Angreifern nicht manipuliert oder gelöscht werden, sei es physisch oder programmgesteuert - oder besagte Daten sind gar nicht erst zugänglich.

Folgende Methoden können sowohl einzeln, sowie in Kombination verwendet werden, um Datensicherheit zu gewährleisten:

- Continuous Snapshots:

- Automatische Schnappschüsse und S3-Objektsperrung: Soft(ware) WORM:

WORM - Write Once Read Many - beschreibt den Schutz eines Objekts, einer Datei, eines Verzeichnisses oder eines Datenspeichers vor Löschung. Es gibt mehrere Möglichkeiten, diesen Schutz zu implementieren. Einfach, aber nicht wirklich sicher, ist der Schutz einer Datei über das "read only"-Flag. Je nach Rechtemanagement kann ein Benutzer diesen Schutz leicht aufheben; ein anderer Benutzer kann das gleiche tun. Eine reine "Nur-Lesen"-Kennzeichnung ist daher für den Schutz vor Angriffen eher ungeeignet. Dennoch beruhen alle Software-WORM-Schutzmethoden auf einem ähnlichen Prinzip. - Diese Funktionalität wird durch zwei entscheidende Änderungen zu einem echten Schutz: Erstens werden die Objekte bei gewünschter "Unveränderlichkeit" (z.B. mit automatischen Snapshots oder mit Objektsperren) von der Systemlogik automatisch geschützt, so dass sie von den im System anwesenden Benutzern oder Admins nicht gelöscht werden können. Zweitens wird eine "Aufbewahrungsfrist" eingeführt, nach der der Schutz aufgehoben werden kann oder automatisch abläuft.

- Automatische Schnappschüsse und S3-Objektsperrung: Soft(ware) WORM:

- Object Locking:

- Der grundlegende Unterschied zwischen automatischen Snapshots mit Speicherung und Objektsperrung mit Speicherung liegt im Zeitpunkt und in der Kontrolle des Schutzes. Automatische Snapshots werden vom Speichersystem gesteuert und erstellen bei Änderungen (auch Löschungen) neue Abbilder des Speicherzustandes, die natürlich zusätzlichen Speicherplatz benötigen. Damit ist es möglich, sozusagen in der Zeit zurückzuspringen und - für einen bestimmten Zeitraum - jede Änderung an den Daten granular rückgängig zu machen. Dies ist umso sinnvoller, je "näher" der Speicher an der Datenerstellung und -nutzung liegt, da dort noch häufiger Daten (absichtlich) verändert oder gelöscht werden.

Für weiter entfernte Fälle des Datenschutzes, in denen Daten selten oder nie geändert werden und auch nicht gelöscht werden sollen oder dürfen, werden häufig Objektspeicher verwendet, die schon von ihrer Natur her wesentlich weniger Speicherplatz benötigen, da nach einem initialen Abbild nur noch Änderungen (Inkremente) gespeichert werden. - Objektspeicher haben den zusätzlichen Vorteil, dass sie in der Regel kostengünstiger und im Prinzip unbegrenzt skalierbar sind. Das Sperren von Objekten wird von der Sicherungssoftware gesteuert und schützt die geschriebenen Objekte direkt: Eine Änderung oder Löschung ist innerhalb der Aufbewahrung einfach nicht möglich. Nach Ablauf der Aufbewahrungsfrist sorgt die Backup-Software jedoch automatisch dafür, dass die entsprechenden Objekte direkt, also ohne Objektsperre, gelöscht werden. Dadurch wird sofort Speicherplatz frei.

- Beide Methoden bieten hohe Sicherheit gegen die meisten Angriffe und Manipulationsversuche. Dennochbasiert diese "WORM"-Versiegelung auf reiner Software - und ist daher potenziell anfällig für Angriffe. Der Schutz von Rechten und Konten liegt in den Händen von Menschen, was Fehler und die damit verbundenen Sicherheitslücken nicht ausschließt. Der Einsatz von Zwei- oder Mehrfaktor-Authentifizierung (2FA oder MFA) an allen relevanten Stellen wird empfohlen, um unberechtigte Zugriffe zu verhindern.

- Der grundlegende Unterschied zwischen automatischen Snapshots mit Speicherung und Objektsperrung mit Speicherung liegt im Zeitpunkt und in der Kontrolle des Schutzes. Automatische Snapshots werden vom Speichersystem gesteuert und erstellen bei Änderungen (auch Löschungen) neue Abbilder des Speicherzustandes, die natürlich zusätzlichen Speicherplatz benötigen. Damit ist es möglich, sozusagen in der Zeit zurückzuspringen und - für einen bestimmten Zeitraum - jede Änderung an den Daten granular rückgängig zu machen. Dies ist umso sinnvoller, je "näher" der Speicher an der Datenerstellung und -nutzung liegt, da dort noch häufiger Daten (absichtlich) verändert oder gelöscht werden.

- Hardware WORM:

- Der Schutz über die Hardware geht noch weiter. Hier bestimmt die Firmware der Hardware, welche Bereiche des Datenspeichers zum Schreiben und welche nur zum Lesen zugänglich sind. Dies wird z.B. beim Silent Cube und Silent Brick WORM von FAST LTA durch einen "Wasserstand" realisiert: Werden Daten auf einen angeschlossenen Datenträger geschrieben, steigt dieser "Wasserstand" an. Unterhalb dieser Marke führt die Hardware nur noch Lesebefehle aus. Die Verankerung dieser Funktionalität in der Firmware schließt Manipulationen aus.

- Allerdings bedeutet dies auch, dass der Speicher immer mehr Kapazität benötigt, da einzelne Daten nie wieder gelöscht werden können - ein Zurücksetzen oder Absenken des "Wasserstands" ist im Befehlssatz der Hardware schlicht nicht vorgesehen. Die Sicherheit wird hier jedoch maximiert, weshalb Hardware-WORM vor allem für Daten verwendet wird, die sich nicht mehr oder nur noch selten ändern, wie z.B. bei der Archivierung.

- Eine andere Form des Hardware-WORM ist eine physische Sperre, wie z.B. das Brechen der Lasche bei Audiokassetten oder des Schalters bei SD-Speicherkarten. Da diese physischen Sperren jedoch nur bei Wechseldatenträgern wie Tapes vorkommen, die ohnehin einen manuellen Eingriff erfordern, und zudem sehr leicht rückgängig zu machen sind, müssen sie eher als Schutz vor Benutzerfehlern betrachtet werden. Wenn ein Angreifer physischen Zugang auf Wechseldatenträger hat, kann der Schreibschutz einfach wieder aufgehoben werden.

- Air Gap:

- Stichwort Wechselmedien: Eine Art "physikalisches WORM" ist der Air Gap, also die physikalische Trennung der Medien vom Speichersystem, wie sie z.B. bei Tape oder Silent Bricks möglich ist. Alles, was keine Verbindung mehr zu einem System hat, ist per Definition geschützt - kann aber natürlich auch nicht gelesen werden. Für den Datenzugriff muss das entsprechende Medium erst wieder in das System eingelegt werden, was dann auch wieder einen Schreib- oder Löschzugriff erlaubt - sofern nicht zusätzlich durch andere Methoden geschützt.

- Stichwort Wechselmedien: Eine Art "physikalisches WORM" ist der Air Gap, also die physikalische Trennung der Medien vom Speichersystem, wie sie z.B. bei Tape oder Silent Bricks möglich ist. Alles, was keine Verbindung mehr zu einem System hat, ist per Definition geschützt - kann aber natürlich auch nicht gelesen werden. Für den Datenzugriff muss das entsprechende Medium erst wieder in das System eingelegt werden, was dann auch wieder einen Schreib- oder Löschzugriff erlaubt - sofern nicht zusätzlich durch andere Methoden geschützt.

Die Qual der Wahl:

Welche Methode passt am Besten?

Die Antwort lautet: Es kommt darauf an. Wie so oft gibt es nicht mehr die eine Technologie, die alle Anwendungsfälle abdeckt. Sollen Daten langfristig und 100% sicher gespeichert werden, z.B. für die gesetzeskonforme Archivierung, führt kaum ein Weg an Hardware WORM vorbei. Für Backup & Recovery ist es aber meist nicht praktikabel, Daten "ewig" zu speichern und damit den Kapazitätsbedarf unverhältnismäßig zu erhöhen.

Je nach verwendetem System und Anbindung kommen alle Technologien zum Einsatz, von automatischen Snapshots über Air Gap bis hin zu S3 Object Locking. Ist physisches Air Gap nicht erwünscht oder aufgrund der Datenmenge nicht praktikabel, können die Daten auf lokalen oder entfernten Objektspeichern abgelegt werden. Allerdings sollten diese dann auch durch den Einsatz von Object Locking immutable, also "unveränderbar" gemacht werden.

Wir wird sich Immutable Storage zukünftig entwickeln?

Die Entwicklung von Immutable Storage wird voraussichtlich weiterhin ein zentrales Thema in der IT-Branche sein, insbesondere angesichts der wachsenden Bedeutung von Datenintegrität, Datenschutz und Compliance. Hier sind einige Trends und Entwicklungen, die für die Zukunft von Immutable Storage relevant sein könnten:

- Integration in Cloud-Speicherlösungen

Mit der steigenden Akzeptanz von Cloud-Technologien wird Immutable Storage wahrscheinlich verstärkt in Cloud-Speicherlösungen integriert werden. Cloud-Anbieter könnten unveränderlichen Speicher als Standardoption in ihren Diensten anbieten, um die Datenintegrität und den Schutz vor Ransomware-Angriffen für ihre Kunden zu erhöhen. - Erweiterte Datenmanagement-Funktionen

Zukünftige Immutable Storage-Lösungen könnten fortschrittliche Datenmanagement-Funktionen bieten, wie z.B. automatische Datenversionierung, Lifecycle-Management für archivierte Daten und verbesserte Such- und Analysefunktionen. Diese Funktionen würden die Verwaltung und Nutzung von unveränderlichen Daten weiter optimieren. - Kombination mit anderen Sicherheitstechnologien

Immutabler Speicher könnte zukünftig mit anderen fortschrittlichen Sicherheitstechnologien kombiniert werden, wie z.B. Künstlicher Intelligenz (KI) und Maschinellem Lernen, um Anomalien und verdächtige Aktivitäten in Echtzeit zu erkennen und zu bekämpfen. - Flexible Implementierungsoptionen

Die Möglichkeit, Immutable Storage flexibel in verschiedenen Umgebungen zu implementieren, einschließlich On-Premises, Hybrid-Cloud und Multi-Cloud-Umgebungen, wird für Unternehmen immer wichtiger, um ihren spezifischen Anforderungen und Compliance-Vorgaben gerecht zu werden. - Weiterentwicklung der Speichertechnologien

Die Entwicklung und Verbesserung von Speichertechnologien, wie z.B. Flash-Speicher, NVMe und Persistent Memory, werden die Leistung, Zuverlässigkeit und Skalierbarkeit von Immutable Storage weiter verbessern und die Kosten senken.

Insgesamt wird sich Immutable Storage voraussichtlich zu einer unverzichtbaren Technologie für Unternehmen entwickeln, die eine robuste, sichere und compliant-fähige Speicherlösung für ihre sensiblen und kritischen Daten benötigen. Mit den oben genannten Trends und Entwicklungen wird Immutable Storage weiterhin an Bedeutung gewinnen und sich als wesentlicher Bestandteil der modernen IT-Infrastrukturen etablieren.

Multi-Immutable Storage: Das Silent Brick System

Das Silent Brick System schützt Daten auf vielfältige Weise vor Manipulation und unbeabsichtigtem Löschen.

- Im Dateisystem (SecureNAS) sorgen Continuous Snapshots dafür, dass bei Änderungen automatisch neue Versionen erstellt werden. Wie bei einer Zeitmaschine können im Notfall bis zu 90 Tage alte Versionen wiederhergestellt werden.

- Bei der Verwendung als S3-kompatibler Objektspeicher können die Daten durch Objektsperren und -speicherung geschützt werden.

- Silent Bricks bieten bis zu 24 TB Bruttokapazität und sind als transportables Speichermedium unabhängig vom gewählten Protokoll physikalisch lückenlos - auch S3-Buckets können "air-gapped" werden.

- Darüber hinaus landen alle Daten, die unter keinen Umständen verloren gehen oder gelöscht werden dürfen, auf dem Silent Brick WORM mit Hardwareversiegelung.

Die einzelnen Technologien können je nach Anwendung, gewünschtem Schutzniveau und Anforderungen kombiniert werden. Auf diese Weise sind die Daten über die gesamte Speicherkette hinweg wirksam vor Manipulation und unbeabsichtigtem Löschen geschützt. Das Silent Brick System bietet damit den umfassendsten "Immutability"-Schutz aller Sekundärspeichersysteme.